TL;DR: Tag des offenen Hackspace am 28. März – besuche einen Hackspace in deiner Nähe!

Hackspaces sind Gemeinschaftsräume, die dem Spaß, der Kunst, dem Politischen und vor allem dem sozialen Austausch gewidmet sind. Um das mit den eigenen Sinnen zu erfahren, besuch doch am Samstag, dem 28. März einen Hackspace in deiner Nähe! Hier findest du eine Liste mit Spaces, die an diesem Tag teilnehmen und ihre Türen öffnen: https://md.ccc-mannheim.de/s/tdoh-spaces26

Was gibt es?

Neben den Räumlichkeiten selbst könnt ihr die Menschen kennenlernen und die Themen, mit denen sie sich befassen, und vor allem könnt ihr erfahren, was hinter der Idee von Hackspaces und Hacken im Allgemeinen steckt. Je nach Space gibt es Führungen durch die Räume, Vorträge, Workshops, Kaltgetränke, aber in jedem Fall Soziales und Austausch.

Weshalb machen wir das?

Vor allem machen wir das aus Überzeugung. Wir haben uns unsere Räume geschaffen, in denen wir uns gemeinsam spielerisch, künstlerisch und politisch austoben können. Wir sind überzeugt, dass es sehr wertvoll ist, diese Räume und Möglichkeiten zu haben. Das wollen wir auch anderen zeigen.

Ganz eigennützig freuen wir uns natürlich, wenn dadurch Personen auf uns aufmerksam werden, die sich bei uns wohlfühlen und durch die Veranstaltung den sozialen und inhaltlichen Anschluss zu uns finden können. Menschen außerhalb unserer ‚Bubble‘ möchten wir einen Einblick und Verständnis über uns vermitteln – Horizonte zu erweitern, kann selten verkehrt sein.

Für wen ist das gedacht?

Dieser Tag richtet sich an an alle Neugierigen und an alle, die in Technik mehr sehen als nur ein apolitisches Mittel zum Zweck und die sich mit Gleichgesinnten umgeben wollen.

Sehr wichtig ist uns, dass ihr euch nicht von Gender- oder anderen Stereotypen vom Kommen abhalten lasst. Wir müssen zwar eingestehen, dass wir einen Gender- und ‚Herkunfts‘-Bias in unserer Demographie aufweisen, wie er in den meisten IT-Umfeldern zu erwarten ist. Aber die meisten Spaces sind explizit queer-freundlich und sehr viele haben eigene aktive FLINTA*-Gruppen. Wichtig ist uns auch, dass wir ganz besonders an diesem Tag keine IT- oder Technik-Affinität bei unserem Besuch erwarten. Also: Kommt, wenn ihr neugierig seid!

All Creatures welcome:

Wir sind sehr bemüht, offen für alle zu sein, weshalb wir keine Personengruppen per se abweisen. Bitte beachte, dass wir aber keinerlei ausgrenzendes Verhalten wie Rassismus, Sexismus, Queer-feindlichkeit usw. sowie faschistische Ideologien tolerieren. Lies dazu auch die Unvereinbarkeitserklärung des CCC sowie gegebenenfalls die Regeln des lokalen Spaces, den du besuchen möchtest. Wenn du damit ein Problem haben solltest, bitten wir dich, nicht zu kommen.

Wo?

Die teilnehmenden CCC-nahen Spaces sind in dieser Liste zu finden.

Vorbereitung

… ist an sich nicht nötig, es schadet aber sicher nicht, vorher einmal durch die öffentlich auffindbaren Informationen zu stöbern, zu gucken, ob es da Anhaltspunkte für Gespräche oder weitere Nachfragen gibt und vielleicht sogar Möglichkeiten, sich einzubringen. Vielleicht ist es aber auch einfach spannender, sich nicht zu spoilern.

Du kannst nicht an dem Tag?

Schade, aber kein Drama – die meisten Hackspaces haben einen regelmäßig stattfindenden offenen Abend, an dem aber etwas weniger los sein wird. Alternativ kannst du gern nachfragen, ob auch Besuche abseits dieser Termine möglich sind.

Hackspaces global

Da es ein internationaler Tag ist, weisen wir auf die (oder zumindest eine) Liste mit weltweit teilnehmenden Hackspaces hin: https://wiki.hackerspaces.org/Open_Hackspace_Day_2026

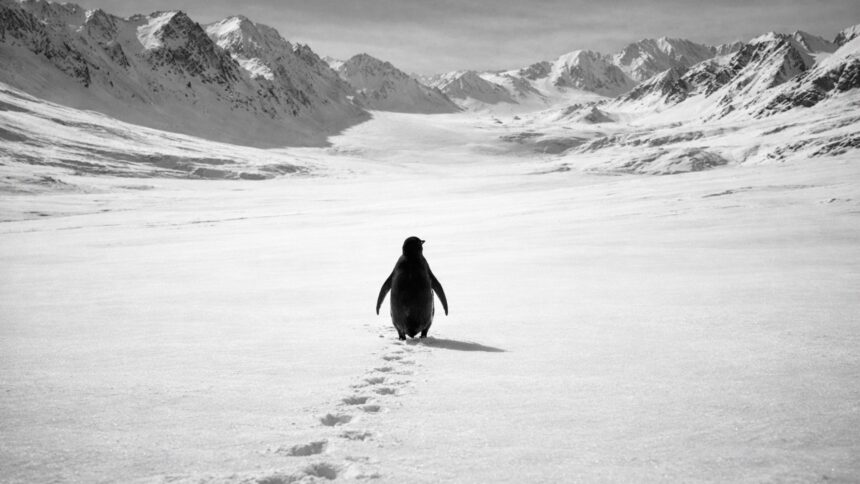

Image: Basti n00b0ss. License: CC-BY 2.0.

Viele Breitbandkabel sind derzeit magentafarben, müssen es aber nicht sein. (Symbolbild) – Alle Rechte vorbehalten IMAGO / Joerg Boethling

Viele Breitbandkabel sind derzeit magentafarben, müssen es aber nicht sein. (Symbolbild) – Alle Rechte vorbehalten IMAGO / Joerg Boethling Viele Breitbandkabel sind derzeit magentafarben, müssen es aber nicht sein. (Symbolbild) – Alle Rechte vorbehalten IMAGO / Joerg Boethling

Viele Breitbandkabel sind derzeit magentafarben, müssen es aber nicht sein. (Symbolbild) – Alle Rechte vorbehalten IMAGO / Joerg Boethling Die Attacken zeichnen sich dadurch aus, dass sie nicht generisch auf eine sehr große Anzahl gerichtet sind, sondern auf Vertreter:innen aus Politik, Militär und Journalismus.

Die Attacken zeichnen sich dadurch aus, dass sie nicht generisch auf eine sehr große Anzahl gerichtet sind, sondern auf Vertreter:innen aus Politik, Militär und Journalismus.  Cem Özdemir (Grüne) und Manuel Hagel (CDU), sicherheitspolitisch auf einer Linie.

Cem Özdemir (Grüne) und Manuel Hagel (CDU), sicherheitspolitisch auf einer Linie.  Rotes Rathaus in Berlin.

Rotes Rathaus in Berlin.  Alles längst verdrängt?

Alles längst verdrängt?

Niemals unbeobachtet

Niemals unbeobachtet  Widerstand gegen Videoüberwachung hat viele Formen.

Widerstand gegen Videoüberwachung hat viele Formen.

Raum für IT-Fachkräfte des BND: Die ehemalige Kommunikationszentrale in Pullach. Aus dem

Raum für IT-Fachkräfte des BND: Die ehemalige Kommunikationszentrale in Pullach. Aus dem  Steht wegen der Durchleuchtung von Buchläden mit dem Verfassungsschutz in der Kritik: Wolfram Weimer.

Steht wegen der Durchleuchtung von Buchläden mit dem Verfassungsschutz in der Kritik: Wolfram Weimer.  Sternennacht über der Rhone

Sternennacht über der Rhone  Auch wenn kein Mensch den Bildschirm beobachtet: Der Verhaltensscanner prüft, ob du artig bist.

Auch wenn kein Mensch den Bildschirm beobachtet: Der Verhaltensscanner prüft, ob du artig bist.  Werbung für „Abnehmpflaster“ auf Facebook: illegal und gehört gelöscht, sagt Verbraucherzentrale Bundesverband.

Werbung für „Abnehmpflaster“ auf Facebook: illegal und gehört gelöscht, sagt Verbraucherzentrale Bundesverband.

Straßenumfrage (Symbolbild)

Straßenumfrage (Symbolbild)  Für eine nachhaltige Digitalisierung müssen neue Wege erschlossen werden.

Für eine nachhaltige Digitalisierung müssen neue Wege erschlossen werden.  Besonders im Visier: russische Besatzer suchen gezielt nach LGBTI-Menschen

Besonders im Visier: russische Besatzer suchen gezielt nach LGBTI-Menschen  Seit 2021 ist Tamara Zieschang Innenministerin von Sachsen-Anhalt.

Seit 2021 ist Tamara Zieschang Innenministerin von Sachsen-Anhalt.  Soziale Medien sind auch „Orientierungsraum für Glaubensfragen“ (Symbolbild)

Soziale Medien sind auch „Orientierungsraum für Glaubensfragen“ (Symbolbild)

Meta-Chef Mark Zuckerberg trägt bei der Präsentation im September 2025 eine Überwachungsbrille.

Meta-Chef Mark Zuckerberg trägt bei der Präsentation im September 2025 eine Überwachungsbrille.  Gesichtserkennung in EU-Datenbanken soll erweitert werden (Symbolbild)

Gesichtserkennung in EU-Datenbanken soll erweitert werden (Symbolbild)  Online-Gaming-Dienste sollen stärker ins Visier von Strafverfolgungsbehörden geraten, schlägt die EU-Kommission vor. (Symbolbild)

Online-Gaming-Dienste sollen stärker ins Visier von Strafverfolgungsbehörden geraten, schlägt die EU-Kommission vor. (Symbolbild)

Bodycams können das Vertrauensverhältnis zwischen Feuerwehrleuten und Patient*innen zerstören.

Bodycams können das Vertrauensverhältnis zwischen Feuerwehrleuten und Patient*innen zerstören.  Berichterstatterin: SPD-Abgeordnete Birgit Sippel.

Berichterstatterin: SPD-Abgeordnete Birgit Sippel.  Ein Social-Media-Verbot für Minderjährige heißt: Urlaubsfotos machen erlaubt, Urlaubsfotos auf Instagram posten verboten (Symbolbild)

Ein Social-Media-Verbot für Minderjährige heißt: Urlaubsfotos machen erlaubt, Urlaubsfotos auf Instagram posten verboten (Symbolbild)  Gefälschte Nacktbilder betreffen fast ausschließlich Frauen und Kinder.

Gefälschte Nacktbilder betreffen fast ausschließlich Frauen und Kinder.  Sieht aus wie ein Spielzeug, kann aber tödlich wirken: Distanzelektroimpulsgerät.

Sieht aus wie ein Spielzeug, kann aber tödlich wirken: Distanzelektroimpulsgerät.  Von beleidigenden Nachrichten bis zu versteckten Trackern: Digitale Gewalt hat viele Formen.

Von beleidigenden Nachrichten bis zu versteckten Trackern: Digitale Gewalt hat viele Formen.  In Zukunft könnte es in Berlin schwieriger werden an amtliche Dokumente zu kommen. (Symbolbild)

In Zukunft könnte es in Berlin schwieriger werden an amtliche Dokumente zu kommen. (Symbolbild)  Aber warum?

Aber warum?